Los troyanos bancarios para Android empiezan a centrarse en aplicaciones como las de Uber

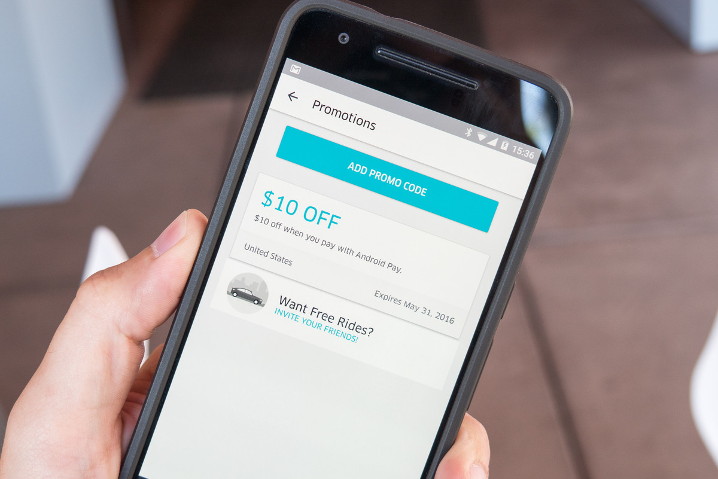

Uno de los troyanos bancarios para móviles Android más conocidos ha empezado a cambiar sus objetivos para robar datos bancarios o dinero desde aplicaciones de servicios de transporte como Uber.

Los investigadores de Kaspersky Lab han descubierto una nueva variante del troyano bancario Faketoken, a la cual se le ha añadido las capacidades descritas en el párrafo anterior y además es capaz de detectar y grabar las llamadas en el dispositivo infectado. También puede mostrar ventanas superpuestas en aplicaciones de distinto tipo, entre ellas las de transporte, con el fin de robar credenciales bancarios y provocar transacciones fraudulentas.

El malware está siendo distribuido mediante mensajes SMS masivos. El mensaje malicioso contiene un enlace a una imagen que a su vez descarga Faketoken. Una vez instalado, el malware instala los módulos necesarios y la carga útil principal, ocultando sus iconos de acceso directo y empezando a monitorizar la actividad de la víctima de forma indiscriminada, incluyendo tanto llamadas como las aplicaciones en uso.

Cuando se realizan ciertas llamadas, Faketoken es capaz de empezar a grabar las conversaciones y enviarlas a un servidor perteneciente a los atacantes. Por otro lado, muestra ventanas superpuestas cuando se abren ciertas aplicaciones, falsificando las verdaderas interfaces de estas con el fin de obtener datos sensibles de los usuarios, con especial mención a los bancarios. También puede iniciar los pasos para una transacción de dinero fraudulenta.

No es la primera vez que vemos un comportamiento de estas características, ya que este año hemos cubierto el caso de BankBot, un troyano bancario capaz de suplantar las interfaces de muchas aplicaciones de bancos. Sin embargo, la reciente versión de Faketoken va un paso más allá, colocando también ventanas superpuestas sobre aplicaciones como Android Pay, Google Play Store, de pago de tiques, de reservas de vueltos y habitaciones de hoteles, además de las utilizadas para reservar transporte (como Uber).

Debido a que las transacciones de dinero requieren de un código SMS enviado por el propio banco, los atacantes han implementado un mecanismo que permite al malware robar el mensaje del banco y redirigirlo al servidor de mando y control de los delincuentes. Según Kaspersky Lab, debido a que el malware está desarrollado por hackers rusos, su interfaz se encuentra en ese idioma.

Una vez más, recomendamos descargar las aplicaciones solo desde la Play Store de Google, descartando las tiendas de terceros; mantener los Orígenes desconocidos inhabilitados; y siempre revisar los permisos solicitados por la aplicación en el momento de la instalación incluso cuando provienen de la tienda oficial de Android. En caso de que los permisos solicitados parezcan excesivos se recomienda no instalarla. También serían buenas ideas tener un software antivirus instalado en el móvil y el sistema operativo actualizado.

Fuente: The Hacker News

via MuySeguridad

Deja tu comentario